这 Bug,好像有那么点刹不住车了。。。好消息是,如今信息安全的概念已经深入人心,在我们的隐私完全漏勺之前,其实还有一道防线。

世超在当年试图成为一个程序猿的时候,学到的第一课,就是绝对不能信任用户提交的数据。

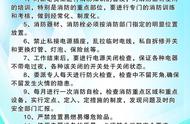

用户试图删掉网站的用户数据表

一些技术人员甚至可以利用解码器 “ 只读取文件尾之前数据 ” 的特性,在一张正常图片的尾部附带恶意代码,从而攻击网站服务器或其他用户。

之前在贴吧里流行过的图种也是类似原理。

为了清除这些可能有风险的无关数据,同时节约服务器流量和存储,一般网站都会先用解码器读取图片,然后重新编码成低质量的 JPG。

这样,即使是用户上传的图片里有额外数据

( 比如这次 Bug 留下来的旧图 ),也不会出现在其他用户那里。

但也有例外。比如说,微信和 Discord 就提供下载原图的选项,而且提供的是真正的原图。这样,那些无关数据就还是公开了。

按照安全原则,他们应当提供 “ 伪原图 ”

总结一下,谷歌和微软这次的 Bug,是两个影响相当广泛、原因极其简单、后果控制不好可能会严重的漏洞。

其中一个从 Android 10(2019)开始,影响所有 Pixel 手机;

另一个从 Windows 10 (2015)开始,影响所有使用系统自带截图工具的用户。

更离谱的是,这两个漏洞前几天才刚刚修复。。。

世超觉得,考虑到时间跨度、受害者数量和形成原因,这两个漏洞完全有资格参与 “ 年度最弱智漏洞 ” 的竞争。

但不管怎么样,在关系到用户隐私信息这一块的问题,谷歌和微软确实应该加强代码的检查。

各家互联网平台运营商,也应该以此为戒,避免在公共场合分发原始图片的原文件,这不仅可能损害自家服务器的安全,而且还可能暴露用户的隐私。

原图信息中甚至还能有地点定位信息