“身边的数据安全风险”

我们是数据的创造者,或许也是数据陷阱的受害者。泄露风险无处不在,为避免垃圾短信、*扰电话,防止落入骗局,保护财产名誉,关注身边的小数据,守护数据安全势在必行。

7月24日,有网友发帖称其家人iPhone在开启AppleID双重认证的情况下,仍被不法分子骗得管理权限,且被盗刷20多笔订单,涉及金额约1.6万元。事件迅速引起国内多个技术爱好团队关注。经当事人和技术爱好团队分析,不法分子极有可能利用了iPhone便捷登录功能的逻辑漏洞,绕过验证机制骗取受害者Apple ID权限,进而盗刷账户。目前,警方已对此事立案调查;经多次申诉后,7月27日晚,苹果公司对被盗刷订单进行了退款处理。

不法分子绕过双重认证获取账号权限

7月24日,一条关于开启Apple ID双重认证后仍被“钓鱼诈骗”的帖子引起国内多个技术爱好团队关注。据发帖网友反映,7月12日晚,其家人发现手机突然被恢复出厂设置,且陆续收到来自银行的支付短信通知,随即紧急冻结支付账户并报警求助,但仍被不法分子成功创建20多笔虚拟商品订单、盗刷约1.6万元。

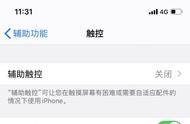

诡异的是,据发帖网友称,被盗刷手机此前已经开启Apple ID双重认证功能,即新设备首次登录Apple ID时须同时提供账号密码和设备验证码。但不法分子成功绕开了这一验证机制,在受害者未察觉的情况下获取Apple ID完整权限,并利用免密支付功能盗刷账户资金,甚至能够远程控制受害者iPhone恢复出厂设置。因此怀疑iPhone存在安全漏洞。

网友反映其家人的iPhone在开启双重认证的情况下仍被盗刷。

App利用便捷登录功能漏洞完成诈骗

不法分子是如何绕开验证机制、获取目标账号权限的呢?南都研究员联系上该名发帖网友,综合当事人回忆与数个技术爱好团队的分析,尝试定位不法分子利用的漏洞。

据当事人介绍,事发后,其尝试对整个骗局进行复盘,认为事件起因在其家人从苹果官方应用商店App Store下载安装了一个伪装成菜谱类应用的涉诈App。随后该App利用受信任iPhone内置浏览器组件申请访问Apple ID管理后台无需双重认证这一漏洞,对其家人发起“钓鱼诈骗”。

“BugOS技术组”“差评”等数个国内技术爱好团队均留意到该事件,并尝试根据当事人描述和相关线索还原诈骗手法。测试结果印证了当事人的描述。

7月24日下午,“BugOS技术组”发布微博称,已成功复现此诈骗流程。经测试,在受信任设备,即受害者本人使用的iPhone上,第三方App可以利用内置浏览器组件拉起Apple ID管理后台的一键登录弹窗,且不会触发双重认证功能。不法分子只需将该登录弹窗伪装成单纯的App账号登录弹窗,诱骗受害者点击同意,之后再利用虚假输入框等方式骗取密码,即可完全绕开安全验证机制。

“BugOS技术组”证实受信任设备利用内置浏览器组件访问Apple ID管理后台不会触发双重认证。

有技术爱好者分析后表示,该骗局综合利用了iPhone双重认证与内置浏览器组件便捷登录功能的漏洞,将Apple ID管理后台的每一步权限申请都伪装成注册登录App的正常流程,一步步诱骗受害者在本人手机上完成敏感权限的转让,因此未能触发双重认证功能。与一般的网络攻击相比,这类骗局更接近于社会工程学诈骗。