随着国家对比特币的禁止,比特币售价也大幅度降低,这可让矿工们伤透了心,知道创宇安服团队本以为挖矿木马也会随之减少,但是近来我们却发现挖矿木马有了增加的趋势。这不,没多久我们就遇到了此类挖矿木马,借此机会,给各位介绍一下我们对此类事件的处理过程。

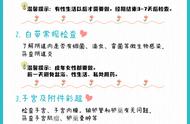

某次,我们在客户服务器里的crontab计划任务中,发现黑客留下的脚本i.sh,此脚本有以下几个特点:

每隔5分钟执行一次

自动添加计划任务

检查木马文件是否存在

检查发现不存在木马文件就会自行远程下载并执行

在此脚本中,我们发现一个名为ddg.x86_64的木马病毒,通过分析此木马发现它的行为较为复杂,不仅会开启挖矿程序,还会发起对内网的弱密码扫描等其他行为。

我们通过日志查找脚本第一次运行时间,根据计划任务日志的记录,判断黑客获取服务器权限的时间,通过对登录日志进行检查,发现对应时间的登录日志已被删除...

于是,我们停止了crond(可以定期来执行系统任务),木马不再启动,但发现crontab(用于设置周期性被执行的指令)中的内容无法修改,并且删除黑客所创建的计划任务之后,计划任务仍会被添加,我们怀疑crontabs执行文件或配置文件已经被修改,通过查看日志,发现dump.rdb文件被计划任务加载后,开始出现黑客的计划任务。此时,我们全盘搜索dump.rdb文件,发现dump.rdb不正常的文件居然有三个,分别位于不同目录下,并且这三个文件中都包含黑客的脚本。

清除完所有与计划任务有关的黑客脚本后,重启了crond服务,发现计划任务居然还会出现,我们随后又一次停止了crond服务,删除计划任务,静静等待文件发生变化。我们发现当文件被重新创建的时候,redis数据库的dump.rdp文件被添加了黑客的脚本。 我们就查看了redis配置,发现redis配置中多出一项,判断得出是黑客留下的命令。终于找到你啦!

▲ 黑客指令

现在可以确定黑客通过修改redis配置,将数据库导出路径设置到/var/spool/cron/中,并将名称修改为root,便成为了一个可以当作计划任务执行的文件,分析判断黑客是使用redis未授权访问获取服务器控制权限。最后,我们测试发现redis服务居然不用密码远程登录。你当初设置个密码不就没那么多事了吗!

既然咱们已经发现了问题的源头,那我们就可以大刀阔斧的干活了。首先,我们删除了黑客写入的ssh authorized_keys,踢出目前所有已登陆用户,重新登录,随后停止crond服务,将黑客留下的crontab任务删除。同时删除黑客遗留下来的redis配置,将redis配置还原到正常状态。最后,删除木马,结束所有木马进程,为redis服务设置密码。我!搞定!打钱!

今天介绍的这个事件是一个利用Redis未授权访问漏洞的挖矿病毒事件,为了防止各位中此类招数,特地给大家提供以下防护建议:

1.根据redis提供服务的需求,如果不需要外网访问,则修改设置 0.0.0.0:6379。只是本机访问则改为127.0.0.1:6379,如要其他内网机器访问,则 设置为本地内网的IP,比如192.168.1.122:6379。

2.设置redis访问口令,命令如下:requirepass 密码串。建议设置密码要强悍,不要设置成 弱口令,因为redis允许长时间扫描,设置密码字符串长 点,最好14位以上,记不住没有关系,因为密码在配置文件redis.conf中是明文保存的可随时查看。 比如requirepass 1qaz2wsx1234567890redis-=!@#ABC

3.如有必要,对redis的访问端口进行修改。

4.如有必要,利用防火墙对redis的访问IP进行限制。

5.如无必要,不要以root权限运行redis。Windows系统下不要以system权限运行。

电脑被植入挖矿木马的表现:

电脑操作会明显卡慢

散热风扇狂转

耗电量增加

显卡、CPU等硬件损耗加巨

欢迎各位读者在评论处发表看法!

注:比特币矿机有货,可以私信小编或在评论处留言!谢谢!!!

,