如果某个身份虽然有权进入A房间,但是 Ta 从来就没进过这间房,今天突然要进,这就很异常;还有,如果某个身份之前的行为模式一直是“先进入B房间,再进入A房间”,这回直接就奔着A房间来了,这也是异常行为。

你看,只要通过“图计算”让机器自动学习了所有身份的行为特点,如果遇到和它行为不符的情况,那自然就值得怀疑。

顺着这个怀疑,再去查看一下日志,很容易就揪出黑客。

你还记得在电影里,阿汤哥是坐出租车去城堡的么?没错,这就是一个反常行为。因为富豪们的行为特征都是专车接送。。。不怀疑他怀疑谁?

当然,你可能会较真:如果咱家来的黑客就是一个非常细心的列文虎克,他默默观察了所有他要模仿的人的细节,行为模式和他冒充的那个人一毛一样,是不是还能骗过防护系统呢?

确实,任何系统都不能百分百揪出黑客。但能练就这一身模仿神功的,肯定是世界级的黑客,比大熊猫还少。

如果真的遇到大熊猫,事后系统就派上了用场。

所谓事后,就是在“亡羊”的情况下,完整还原出黑客作案的路径,赶快“补牢”。

由于每时每刻所有和身份相关的日志都已经被细心保存在“图数据库”里,所以探测到数据丢失的行为后,系统能立刻调出相关数据,倒推出黑客究竟是怎样一步步盗取面具,怎样接触到核心数据的。

由此,整个盗窃链条就被瞬间照亮,里面的漏洞也展露无遗——马上加固,赶紧修复,知错能改,善莫大焉。

当然,就算一天下来没有发现可疑行为,系统也不觉得万事大吉,它会在夜深人静的时候启动“自动回溯”,用更大的计算力和更精细的算法对图数据库里所有的身份行为进行复查,找到白天漏过的蛛丝马迹。

这么一套“事前、事中、事后”的连招,恐怕再厉害的黑客都难以全身而退。

即便这样,李佳峰还觉得不过瘾,他一脸坏笑地告诉我,他们还搞出了专坑黑客的“身份蜜罐”。

“身份蜜罐”的原理其实特别简单。你黑客不是喜欢从我的 AD 系统里偷面具么,我直接做一个假的面具,混在其他真面具中。一旦有人戴上这个面具,马上就知道他是黑客。

这还没完,假面具是可以开门的。只不过,开门之后进入的是一个专为黑客准备的“虚拟空间”。

黑客不明真相,还在里面翻翻找找,殊不知他的一举一动已经被监控拍得清清楚楚,不仅黑客行为证据确凿,连他使用的翻找手法都暴露无遗。

以上这么多功能,着实够李佳峰他们开发一阵儿的了。

就在李佳峰夜以继日死磕产品的时候,杨常城可没闲着,他开始了“见客生涯”。

(五)死里逃生

“啊不行,现在疫情,我们单位不允许外人进入,等等再说吧。”

这几乎是杨常城得到的标准答复。

杨常城表面说理解,心里却嘀咕:“别啊,再等公司就要黄了呀!”,他只好厚着脸皮建议对方:“要不咱们找个咖啡馆,您给我半小时,20分钟也行。。。”

“只有20分钟,那可得把我们最牛X的技术全告诉客户”,杨常城暗下决心。

他穿得西装笔挺,恨不得手里捏个秒表。见到客户还没一分钟,他已经开始讲起了“图计算”、“人工智能”的宏大构想。二十分钟下来,客户云里雾里,弱问:“那你这玩意儿到底是干啥的?”

就这样,最初几个见面机会都被杨常城负分的蜜汁销售行为给搞黄了。

杨常城坐在椅子上,得到了一个多么痛的领悟:“客户那边来的领导好像不是很懂具体的攻防操作,我们的技术再有亮点,但人家get不到啊!!!”

他决定,换一种“狂暴直接疯狂销售法”。

好不容易又等到一次客户见面的机会,杨常城上来就拍胸脯:“我,前360红队队长!”

对方一惊:“原来大名鼎鼎的360红队就是你搞的啊,有所耳闻!”

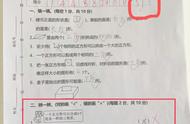

接下来,杨常城在屏幕上打出一张企业架构图:

“最顶级的黑客往往只需要最简单的操作,我们干活一般都是先拿下域控,然后直捣黄龙。但是不瞒你说,目前市面上,其他层面的安全产品都有不少,只有这最薄弱的域控系统,还没人能防!”

“那怎么办?”对方问。

“找我们!”杨常城说。

话说到这里,杨常城一般就不用多说,只需要挨个回答对方滔滔不绝的问题就好了。。。

因为,杨常城说的是实话——彼时中国市场上做身份安全系统的,只此一家,别无分号。

就这样,杨常城力挽狂澜,总算打开了销售局面。