为了保证企业网络出口的可用性,可以通过USG实现主用以太网专线链路接入Internet,并以adsl链路作为备份链路。同时为了有效利用备份链路资源,可以将特定协议的出网流量指定到备份链路上。

组网需求

某企业在内网出口处部署一台USG设备,USG分别以以太网专线方式和ADSL方式同时接入Internet。

根据企业的业务情况,有如下需求:

考虑到线路带宽和可靠性方面的因素,要求所有内网用户主用通过以太网专线线路访问外网,ADSL线路做为备份线路使用。

由于ADSL线路采用包月方式,为了有效利用线路资源,要求所有内网用户访问外网产生的WWW、P0P2、P0P3、SMTP协议类型的流量主用ADSL线路。

企业内网的有线用户和无线用户能够以DHCP的方式获得IP地址和DNS。

网络规划

根据企业网络情况和需求,网络规划如下:

为了实现内网有线局域网和无线局域网的区分,需要在USG上划分两个VLAN,将有线用户部署在VLAN1,无线用户部署在VLAN2。

将有线用户通过交换机连接到USG的二层以太网接口Ethernet 1/0/0。如果有线局域网需要扩容,可以将新增的有线用户通过交换机连接到USG的其他二层以太网接口,同时其余的二层以太网接口也可以直接用来连接有线用户。

无线用户通过WLAN(无线局域网)连接到USG。为了提高网络的安全性,需要采用基于Crypto服务类的WLAN。

所有用户都通过DHCP自动获取IP地址。有线用户分配到的IP地址为192.168.0.0/24网段的IP地址,无线用户分配到的IP地址为192.168.1.0/24网段的IP地址。

需要通过NAT技术实现局域网内的私网用户能够访问Internet。

网络规划后的组网图如图1所示。

图1 以太网/ADSL链路主备接入组网图

配置思路

1 在USG上分别配置以太网专线接入和ADSL接入的相关数据,使USG能够以两种同时接入Internet。通过配置路由的优先级,使以太网专线做为主用线路,ADSL线路做为备份线路。

2 配置策略路由,使内网WWW、P0P2、P0P3、SMTP协议类型的流量通过ADSL线路去往Internet。当ADSL线路故障时,此策略路由自动失效,此部分流量切回以太网专线线路。

3 配置内网数据,使有线局域网和无线局域网用户能够以DHCP方式接入USG。

操作步骤

1 配置以太网接口和Internet互连数据。

# 配置三层以太网接口GigabitEthernet6/0/2的IP地址。

<USG> system-view

[USG] interface GigabitEthernet 6/0/2

[USG-GigabitEthernet6/0/2] ip address 202.98.215.1 255.255.255.252

[USG-GigabitEthernet6/0/2] quit

# 配置将GigabitEthernet 6/0/2加入到Untrust区域,即将Internet部署在Untrust区域。

[USG] firewall zone untrust

[USG-zone-untrust] add interface GigabitEthernet6/0/2

[USG-zone-untrust] quit

2 配置ADSL接入功能,实现USG通过拨号接入Internet。

# 配置拨号访问组对应的拨号规则,允许所有IP报文进行拨号。

<USG> system-view

[USG] dialer-rule 1 ip permit

# 创建Dialer1接口,并进入Dialer视图。

[USG] interface Dialer 1

# 配置将该Dialer接口加入拨号访问组,从而与指定的拨号规则关联起来。

注意:

必须确保命令dialer-group中的参数group-number和dialer-rule中的参数group-number保持一致。

[USG-Dialer1] dialer-group 1

# 配置使用协商方式获取IP地址。

[USG-Dialer1] ip address ppp-negotiate

# 配置使用协商方式获取DNS服务器的IP地址。

[USG-Dialer1] ppp ipcp dns admit-any

# 配置PAP和CHAP拨号认证,用户名和密码为ADSL账号的用户名和密码。

[USG-Dialer1] ppp pap local-user adsluser password cipher Admin@123

[USG-Dialer1] ppp chap user adsluser

[USG-Dialer1] ppp chap password cipher Admin@123 说明:

本举例配置了PAP和CHAP两种认证方式。如果知道对端设备的认证方式,可以只配置PAP认证或者CHAP认证。

# 开启共享DCC,其中user-name可用任意值,比如admin,abc。

[USG-Dialer1] dialer user admin

# 指定拨号口使用的dialer bundle。

[USG-Dialer1] dialer bundle 1

[USG-Dialer1] quit

# 创建虚拟以太网接口Virtual-Ethernet 1。

[USG] interface Virtual-Ethernet 1

# 配置PVC值和封装类型。这两个参数的取值需要与对端设备保持一致,因此需要从运营商处获取。本举例中PVC值为0/35,封装类型为LLC/SNAP。

[USG] interface Atm 2/0/0

[USG-Atm2/0/0] pvc 0/35

[USG-Atm2/0/0-0/35] encapsulation llc

# 配置PVC与虚拟以太网接口Virtual-Ethernet 1的映射,Virtual-Ethernet 1用于建立PPPoE会话。

[USG-Atm2/0/0-0/35] map bridge virtual-ethernet 1

[USG-Atm2/0/0-0/35] quit

[USG-Atm2/0/0] quit

# 创建一个PPPoE会话,并且指定dialer bundle为1(需要和Dialer口的配置相同),PPPoE的会话方式为永久在线方式。

[USG-Virtual-Ethernet1] pppoe-client dial-bundle-number 1

[USG-Virtual-Ethernet1] quit

说明:

本例中由于ADSL采用包月方式,不计在线时长,因此PPPoE的会话方式采用永久在线方式。实际应用中如按在线时长计费,PPPoE会话需要配置为报文触发方式,命令为pppoe-client dial-bundle-number 1 idle-timeout seconds。

# 创建名为ADSL的安全区域,并将Dialer1接口加入ADSL区域。

[USG] firewall zone name ADSL

[USG-zone-adsl] set priority 15

[USG-zone-adsl] add interface Dialer 1

[USG-zone-adsl] quit

3 创建VLAN1,将USG的交换口加入VLAN1,配置Vlanif1接口,并将Vlanif1接口加入Trust区域,实现有线局域网用户连接到USG。

说明:

本例以USG2110-X/2100、USG2100BSR/HSR系列设备为例进行说明,缺省情况下,这些设备二层接口都属于VLAN1,Vlanif1的IP地址为192.168.0.1/24。

[USG] vlan 1

[USG-vlan-1] port Ethernet 1/0/0

[USG-vlan-1] quit

[USG] interface Vlanif 1

[USG-Vlanif1] ip address 192.168.0.1 24

[USG-Vlanif1] quit

[USG] firewall zone trust

[USG-zone-trust] add interface Vlanif 1

[USG-zone-trust] quit

4 配置基于Crypto服务类的WLAN,实现无线局域网用户的WLAN加密接入。配置过程中需要创建VLAN2,并配置Vlanif2。

# 创建VLAN2,并配置Vlanif2,并将Vlanif2加入Trust安全区域。

[USG] vlan 2

[USG-vlan-2] quit

[USG] interface Vlanif 2

[USG-Vlanif2] ip address 192.168.1.1 24

[USG-Vlanif2] quit

[USG] firewall zone trust

[USG-zone-trust] add interface Vlanif 2

[USG-zone-trust] quit

# 创建WLAN-BSS接口,将WLAN-BSS接口加入到VLAN2。

[USG] interface wlan-bss 2

[USG-Wlan-Bss2] port access vlan 2

[USG-Wlan-Bss2] quit

# 创建服务类。

[USG] wlan service-class 2 crypto# 配置SSID为WLAN100。

[USG-wlan-sc-2] ssid WLAN100# 配置WPA-WPA2-PSK认证模式。

[USG-wlan-sc-2] authentication-method wpa-wpa2-psk# 配置数据帧的加密套件。

[USG-wlan-sc-2] encryption-suite ccmp

[USG-wlan-sc-2] encryption-suite tkip# 配置预共享(PSK)密钥。

[USG-wlan-sc-2] pre-shared-key pass-phrase Admin@123# 启用服务类。

[USG-wlan-sc-2] service-class enable

[USG-wlan-sc-2] quit# 在射频接口上配置服务类与WLAN-BSS接口绑定。

[USG] interface wlan-rf 4/0/0

[USG-Wlan-rf4/0/0] bind service-class 2 interface wlan-bss 2

[USG-Wlan-rf4/0/0] quit

5 在Vlanif1和Vlanif2接口上配置基于接口的DHCP,使局域网用户能够自动获取IP地址和DNS。

# 启用DHCP功能。

[USG] dhcp enable

# 在Vlanif1接口上配置基于接口的DHCP,并配置DNS服务器的IP地址。其中,以太网链路的DNS为固定地址,ADSL链路的DNS为拨号获得的DNS,内网用户端按配置顺序优先DNS。

[USG] interface Vlanif 1

[USG-Vlanif1] dhcp select interface

[USG-Vlanif1] dhcp server dns-list 202.106.0.20

[USG-Vlanif1] dhcp server dns-list unnumbered interface Dialer1

[USG-Vlanif1] quit

# 在Vlanif2接口上配置基于接口的DHCP,并配置DNS服务器的IP地址。其中,以太网链路的DNS为固定地址,ADSL链路的DNS为拨号获得的DNS,内网用户端按配置顺序优先DNS。

[USG] interface Vlanif 2

[USG-Vlanif2] dhcp select interface

[USG-Vlanif2] dhcp server dns-list 202.106.0.20

[USG-Vlanif2] dhcp server dns-list unnumbered interface Dialer1

[USG-Vlanif2] quit

6 通过配置NAT策略,实现内网用户可以使用公网IP地址访问Internet。

# 开启域间包过滤规则,确保各种业务顺利进行。

[USG] firewall packet-filter default permit all

说明:

当对网络安全性要求较高时,建议通过policy命令对域间数据流进行访问控制。

# 在Trust和Untrust域间配置NAT策略,使内网用户通过以太网专线上网时使用公网IP地址。

[USG] nat-policy interzone trust untrust outbound

[USG-nat-policy-interzone-trust-untrust-outbound] policy 1

[USG-nat-policy-interzone-trust-untrust-outbound-1] policy source 192.168.0.0 0.0.255.255

[USG-nat-policy-interzone-trust-untrust-outbound-1] action source-nat

[USG-nat-policy-interzone-trust-untrust-outbound-1] easy-ip GigabitEthernet6/0/2

[USG-nat-policy-interzone-trust-untrust-outbound-1] quit

[USG-nat-policy-interzone-trust-untrust-outbound] quit

# 在Trust和ADSL域间配置NAT策略,使内网用户通过ADSL方式上网时使用公网IP地址。

[USG] nat-policy interzone trust adsl outbound

[USG-nat-policy-interzone-trust-adsl-outbound] policy 1

[USG-nat-policy-interzone-trust-adsl-outbound-1] policy source 192.168.0.0 0.0.255.255

[USG-nat-policy-interzone-trust-adsl-outbound-1] action source-nat

[USG-nat-policy-interzone-trust-adsl-outbound-1] easy-ip Dialer 1

[USG-nat-policy-interzone-trust-adsl-outbound-1] quit

[USG-nat-policy-interzone-trust-adsl-outbound] quit

7 配置缺省路由。通过配置不同的缺省路由优先级,实现以太网专线作为主用接入方式,ADSL作为备用接入方式。

说明:

路由的优先级数值越小,优先级越高。

# 配置以太网专线接入方式的缺省路由。配置优先级为10,作为主用接入方式。

[USG] ip route-static 0.0.0.0 0.0.0.0 202.98.215.2 preference 10

# 配置ADSL接入方式的缺省路由。配置优先级为20,作为备用接入方式。

[USG] ip route-static 0.0.0.0 0.0.0.0 Dialer 1 preference 20

8 配置策略路由,使所有内网用户访问外网产生的WWW、P0P2、P0P3、SMTP流量主用ADSL线路。

# 定义ACL 3001匹配目的端口为WWW、P0P2、P0P3、SMTP的报文。

[USG] acl number 3001

[USG-acl-adv-3001] rule 10 permit tcp destination-port eq www

[USG-acl-adv-3001] rule 20 permit tcp destination-port eq pop2

[USG-acl-adv-3001] rule 30 permit tcp destination-port eq pop3

[USG-acl-adv-3001] rule 40 permit tcp destination-port eq smtp

[USG-acl-adv-3001] quit

# 创建名为adsl的策略,使匹配ACL 3001的报文的出接口指定为Dialer1。

[USG] policy-based-route adsl permit node 5

[USG-policy-based-route-adsl-5] if-match acl 3001

[USG-policy-based-route-adsl-5] apply output-interface Dialer1

[USG-policy-based-route-adsl-5] quit

# 在接口Vlanif 1应用创建的策略adsl,按此策略处理此接口接收的报文。

[USG] interface Vlanif 1

[USG-Vlanif1] ip policy-based-route adsl

[USG-Vlanif1] quit

# 在接口Vlanif 2应用创建的策略adsl,按此策略处理此接口接收的报文。

[USG] interface Vlanif 2

[USG-Vlanif2] ip policy-based-route adsl

[USG-Vlanif2] quit

结果验证

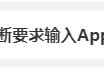

1 执行命令display interface Dialer 1,可以看到ADSL拨号协商获得的IP地址。

[USG] display interface dialer 1

Dialer1 current state : UP

Line protocol current state :UP (spoofing)

Dialer1 current firewall zone : untrust

Description : Dialer1 Interface, Route Port

The Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)

Internet Address is negotiated, 202.98.215.61/32

Link layer protocol is PPP

LCP initial

Physical is Dialer

Last 5 minutes input rate 9352 bits/s, 4 packets/s

Last 5 minutes output rate 41992 bits/s, 5 packets/s

2902 packets input, 643968 bytes, 0 drops

4484 packets output, 3967757 bytes, 0 drops

Bound to Dialer1:0

Dialer1:0 current state : UP

Line protocol current state : UP

Link layer protocol is PPP

LCP opened, IPCP opened

Current Connect Time:0 day(s), 13 hour(s), 1 minute(s), 16 second(s)

2 执行display interface GigabitEthernet 6/0/2命令,查看GigabitEthernet 6/0/2接口是否配置成功。

[USG] display interface GigabitEthernet 6/0/2

GigabitEthernet6/0/2 current state : UP

Line protocol current state : UP

Description : USG serials, GigabitEthernet6/0/2 Interface, Route Port

The Maximum Transmit Unit is 1500 bytes, Hold timer is 10(sec)

Internet Address is 202.98.215.1/30

IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc00-1200

Media type is twisted pair, loopback not set, promiscuous mode not set

100Mb/s-speed mode, Full-duplex mode, link type is auto negotiation

Output flow-control is unsupported, input flow-control is unsupported

QoS max-bandwidth : 100000 Kbps

Output queue : (Urgent queue : Size/Length/Discards) 0/50/0

Output queue : (Frag queue : Size/Length/Discards) 0/1000/0

Output queue : (Protocol queue : Size/Length/Discards) 0/1000/0

Output queue : (FIFO queue : Size/Length/Discards) 0/256/0

Last 300 seconds input rate 0.60 bytes/sec, 0.01 packets/sec

Last 300 seconds output rate 0.00 bytes/sec, 0.00 packets/sec

Input: 318 packets, 19080 bytes

318 broadcasts(100.00%), 0 multicasts(0.00%)

0 runts, 0 giants,

0 errors, 0 CRC,

0 collisions, 0 late collisions, 0 overruns,

0 jabbers, 0 input no buffers, 0 Resource errors,

0 other errors

Output:2 packets, 120 bytes

0 errors, 0 late collisions,

0 underruns, 0 retransmit limits

3 有线用户能够访问Internet,且获取到的IP地址范围是192.168.0.2~192.168.0.254。

4 无线用户能够搜索到SSID为WLAN100的AP,选择WPA-PSK或WPA2-PSK认证方式,并输入预共享密钥Admin@123后,能够访问Internet。无线用户获取到的IP地址范围是192.168.1.2~192.168.1.254