华为设备配置命令 | |

基础配置 | |

system-view | 进入系统视图 |

sysname | 设备名称 |

interface gigabitethernet 0/0/1 | 进入接口0/0/1(千兆接口) |

interface ethernet 0/0/1 | 进入接口0/0/1(百兆接口) |

IP address 192.168.1.1 255.255.255.0 | 设置IP地址为 192.168.1.1 255.255.255.0 |

VLAN batch 10 20 | 启用VLAN10 和vlan20 |

port link-type access | 接口链路类型设定为access模式(接口模式下) |

port default vlan 10 | 接口默认划分为vlan10(接口模式下) |

port link-type trunk | 接口链路类型设定为trunk模式(接口模式下)一般用于交换机对交换机模式,可放行多个VLAN |

interface vlanif 10 | 进入VLAN10进行配置 |

静态路由 | |

IP route-static 192.168.1.1 255.255.255.0 192.168.2.1 | 设定路由把访问192.168.1.1这个网段的包丢给192.168.2.1这个地址 |

port link-type trunk | 接口链路类型设定为trunk模式(接口模式下)一般用于交换机对交换机模式,可放行多个VLAN |

port trunk allow-pass vlan all | 放行所有的VLAN |

display ip interface brief | 查看三层接口的状态 |

rip路由 | |

RIP 1 | 开启rip进程1 |

version 2 | 选择版本2(一般使用2) |

network 10.0.0.0 | 宣告地址10.0.0.0 只能宣告主类地址 |

network 192.168.1.0 | 宣告VLAN地址 192.168.1.0 |

network 192.168.2.0 | 宣告VLAN地址 192.168.2.0 |

以上配置在接入的设备上也要进行同样操作。同样RIP路由访问外网的地址也需要设定默认路由 | |

display ip route-table | 查看路由表 |

default-route originate | 下发一条缺省路由给其他设备 |

OSPF路由 | |

ospf 1 | 开启ospf进程 1 |

area 0 | 设置区域0 |

network 10.0.0.0 0.0.0.255 | 宣告地址10.0.0.0 后面填写反掩码。(或者0.0.0.0) |

network 192.168.1.0 | 宣告VLAN地址 192.168.1.0 |

network 192.168.2.0 | 宣告VLAN地址 192.168.2.0 |

同时在另一台设备上也要设定ospf,同区域的area要在一个区域,ospf的cost值以接口带宽为准。 | |

default-route -advertise always | 该路由发布一条0.0.0.0/0.0.0.0的路由给到域内的其他路由器,其他路由学习到这个默认路由后,下一跳是指向该路由器 |

ACL基本配置 | |

ACL2000 | 建立编号acl2000(2000-2999为基本ACL) |

rule 5 | 在acl2000建立规则5 |

rule 5 deny source 192.168.1.0 0.0.0.255 | 编号5 拒绝来自192.168.1.0这个网段的数据 |

traffic-filter inbound acl 2000 | 调用ACL规则2000到该接口(接口模式下进行) |

ACL高级配置 | |

acl3000 | 建立acl3000(3000-3999)为高级ACL |

rule 5 deny ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255 | 拒绝源ip地址段为192.168.1.1/24到目的地址192.168.2.0/24这个网段 |

rule 10 deny tcp source 192.168.1.0 0.0.0.255 source-port eq 80 | 拒绝源地址段为192.168.1.0/24到80端口 |

----------------------------------------------------------------gt 80 | 拒绝源端口为****到大于80的端口(包括80) |

----------------------------------------------------------------lt 80 | 拒绝源端口为****到小于80的端口 |

rule 10 deny source 192.168.1.0 0.0.0.255 source-port lt 1000 destination 192.168.2.0 0.0.0.255destination-port eq 80 time-ranpe hcie | 编号10 拒绝来自192.168.1.0这个网段的小鱼1000的端口到192.168.2.0这个地址段的80端口 时间规则为HCIE(一般时间规则需要在全局模式下进行单独配置,和ACL类似)。 |

net配置 | |

acl2000 | 建立ACL2000 |

rule 5 permit source 192.168.1.0 0.0.0.255 | 编号5 接受来自192.168.1.0这个网段的地址 |

net outbound 2000 | (接口模式下进行,这里可以直接写2000)NET在接口出处调用ACL 2000 |

一对一net配置 | |

net static global 60.1.1.2 inside 192.168.1.100 | 把1.100的地址映射成60.1.1.2这个地址 |

多对多net配置 | |

net address-group 1 60.1.1.2 60.1.1.5 | 启用net地址池60.1.1.2到60.1.1.5的所以地址 |

然后ACL调用局域网内的地址 | |

net outbound 2000 address-group 1 | 在out接口处调用这个ACL2000的内容到net地址池的内容(拒绝还是允许有ACL确定) |

Vrrp配置 | |

VLAN batch 10 20 | 开启VLAN10 20 |

VLANif 10 | 进进入VLAN10 进行编辑 |

IP address 192.168.1.1 255.255.255.0 | 设定VLAN10为192.168.1.1 |

interface VLAN10 | 编辑VLAN 10 |

vrrp vrid 10 virtual-IP192.168.1.254 | 建立Vrrp ID为10 虚拟IP地址为192.168.1.254 |

vrrp vrid 10 priority 150 | vrrp id10 优先级改为150 |

vrrp vrid 10 perrmpet-mode | vrrp id10 开启抢占功能 |

vrrp vrid 10 track interface Gigabitethernet 0/0/2 reduced 50 | 跟踪上行接口0/0/2,如果端口出现故障,则设备的VRRP降低优先级50 |

策略路由 | |

acl2000 | 设定ACL2000 |

rule 5 permit source 192.168.1.0 0.0.0.255 | 编号5 接受来自192.168.1.0这个网段的地址 |

acl2001 | 设定ACL2001 |

rule 5 permit source 192.168.2.0 0.0.0.255 | 编号5 接受来自192.168.1.0这个网段的地址 |

policy-based-route 1 permit node 10 | 基于策略的路由 编号列表为1 接受 规则号10 |

if-match acl 2000 | 匹配acl2000这个网段 |

apply ip-address next-hop 12.1.1.2 | 应用 IP地址的下一跳为12.1.1.2(策略路由要做在数据流量的进入进口,也就是in接口。) |

interface Gigabitethernet 0/0/1 | 进入接口0/0/1(千兆接口) |

IP policy-baed-route 1 | 在接口上调用策略路由表1 |

策略路由第二种配置(较为灵活) | |

1.流分类2.流行为3.定义流策略 绑定流分类和流行为的对应关系 4.调用流策略(acl同上) | |

定义流分类 | |

traffic classifier b1 operator or | 定义了一个类,名为B1 |

if-match acl 2000 | 匹配acl2000 |

traffic classifier b2 operator or | 定义了一个类 名为 B2 |

if-match acl 2001 | 匹配acl2001 |

定义流行为 | |

traffic beharior c1 | 定义流行为C1 |

redirect ip-nexttinop 12.1.1.2 | 重定向下一跳IP地址为12.1.1.2 |

traffic beharior c2 | 定义流行为c2 |

redirect ip-nexttinop 13.1.1.3 | 重定向下一跳IP地址为13.1.1.3 |

定义流策略 | |

traffic policy 1 | 定义流策略1 |

classifier b1 behavior c1 | 流分类b1绑定流行为c1 |

classifier b2 behavior c2 | 流分类B2绑定流行为c2 |

interface Gigabitethernet 0/0/0 | 进入GE接口0/0/0 |

traffic-policy 1 inbound | 定义流策略1在进入接口 |

ipv6配置 | |

IPv6 | 启用IPV6 |

interface Gigabitethernet 0/0/1 | 进入接口0/0/1 |

IPv6 enable | 开启接口IPv6 |

ipv6 address 2002:101 :101:1::1/64 | 设定IP 地址为2002:101:101:1::1/64 |

interface tunnel 0/0/0 | 进入隧道0/0/0 |

ipv6 enable | 开启IPV6 |

tunnel-protocol ipv4-ipv6 | 手动配置IPv6转ipv4 |

source Gigabitethernet 0/0/0 | |

source 12.1.1.1 | |

destination 202:1701:103::1/64 | |

tunnel-portocol ipv6-ipv4 | |

source gigabitethernet 0/0/0 | |

destination 13.1.1.3 | |

自动隧道 | |

自动隧道和手动隧道都区别是在以上配置配完都情况下,设定ipv6-ipv4的时候,按照下面都形式进行输入命令 | |

tunnel-portocol ipv6-ipv4 6to4或者isatap | |

source Gigabitethernet 0/0/0 | (后面不需要指定IP地址) |

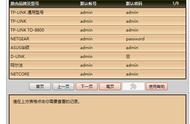

192.168.124.1是啥(192.168.123.1什么意思)

阅读全文>>2023-05-26 11:09:02

192.168.1.101是什么(192.168.1.2是什么地址)

阅读全文>>2023-05-26 10:46:28

192.168.1.102管理员登录入口(192.168.1.102手机登录)

阅读全文>>2023-05-26 10:35:28

192.168.0.108是哪里的(192.168.1.258是有效地址吗)

阅读全文>>2023-05-26 10:37:45

192.168.0.150是怎么回事(192.168.0.199是什么意思)

阅读全文>>2023-05-26 10:43:03

192.168.0.102是啥(192.168.0.100什么意思)

阅读全文>>2023-05-26 10:53:47

192.168.0.107位置(192.168.1.112地址设置)

阅读全文>>2023-05-26 10:38:29

怎么才能把旁白模式打开(旁白模式打开了怎么关闭)

阅读全文>>2023-05-26 11:04:38

彻底清除所有数据怎么恢复(如果清除了所有数据怎么恢复)

阅读全文>>2023-05-26 10:59:57

删除所有数据怎样恢复(数据全部删除后要怎样恢复)

阅读全文>>2023-05-26 10:55:40