如何应对:

- 建议选择一些成熟的交易平台进行铭文交易,它们在安全体验上会做的更好,能够在前端很好的区分真假铭文

- 在进行交易之前,多次确认和比对,是否和想要交易的铭文格式以及协议相同(会在第四种铭文陷阱中,解释如何从区块链浏览器查看铭文数据,进行对比)

案例:在一些公链上,诈骗团队利用用户对新铭文的FOMO心理,构造欺诈性Mint合约。这些合约诱导用户进行交互,导致用户误以为自己获得了铭文。然而,实际上用户得到的是无价值的NFT,并在交互过程中支付了高额的购买税。在Sui链上的一个案例中,用户在铭刻一个看似合法的铭文时实际上获得了假NFT,并支付了SUI代币给诈骗者,短时间内诈骗者就收集了超过5000个SUI。

如何应对:

- 在参与任何Mint活动前,务必彻底研究和验证合约的合法性。

- 参与未经验证的Mint项目,特别注意合约中是否设置了不合理的费用结构。

- 在对应的区块链浏览器中,仔细分析已经成交的交易信息,看是否有潜在的安全陷阱

案例:GoPlus观察到,在用户社区中流传着危险的Mint信息。这些信息一旦发布,许多用户会急于操作,使用铭文脚本工具将私钥和交易信息复制粘贴,进行批量操作。这些操作可能导致资产被盗。诈骗团伙通过构造特殊的Json字段并编码为hex,诱导用户进行铭刻操作,结果用户的资产可能被转移。另外,他们可能设置诱骗性的Mint合约,使用户在高昂的gas费用之后得到无价值的假铭文代币。

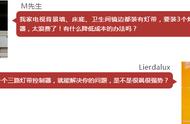

以该图为例:一般代币类铭文的Mint都是以地址自转,并且在Input data中加入一串代币协议的Json内容,实现铭刻的过程。许多用户在操作的时候,会使用钱包自带的自定义Hex来将代币协议的Json内容经过转义后变成16进制输入进去。对于用户来讲,一般会直接粘贴消息源中的16进制字符串,但该字符串很可能是一串恶意字符串,是由其他的Json格式转义的。

如何应对:

- 对于社区中发布的任何Mint信息,必须进行彻底核实。避免直接使用未经验证的脚本工具,特别是涉及私钥和关键交易信息的操作。

- 始终从可靠的来源获取信息

- 可以在区块链浏览器中寻找已经成功的交易,查看该交易16进制是否和消息内容一致

以Ton的铭文举例,首先查看持仓排名靠前的地址(代表早期参与的大户),https://tonano.io/ton20/ton

点击其中一个地址,复制粘贴后,到https://tonscan.org/address浏览器界面,查看该地址相关铭文交易信息

同样的浏览器查询适用于以太坊/Solana等区块链