有反应,说明大概率是支持gopher协议的,那么它到底支持不支持呢?

通过查看github libwww代码,就可以得到答案,他支持这些协议,其中包含gopher协议。

这样我们就可以使用gopher协议去批量fuzz探测内网redis等服务,这个点到此为止。

下面继续科普下,盲的ssrf怎么探测?

因为一般信息收集不全的情况下,我们没什么内网ip地址,那么我们怎么证明是盲ssrf呢?

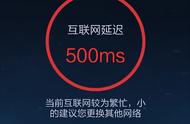

本地ip:存在端口 vs 本地ip:大概率不存在的端口。

25端口提示我图片类型不对:

250端口,提示我连接被拒绝。

这样就可以证明这是个盲的ssrf,它可以探测内网端口开放情况。

因为它又支持gopher等敏感协议,可以fuzz内网redis,尝试shell等,危害将会大大升级。

至此,四个漏洞分享完成。

整理:老杨丨10年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部

,