tgt被截获,我们用 sekurlas::tickets /export 把票据导出来

然后mimikatz里使用

kerberos::ptt 票据文件名 将票据注入内存

访问域控c$

成功

3.非约束性委派配合 Spooler打印机服务纯非约束性委派攻击很鸡肋,因为必须要其他用户通过你进行委派访问。

但是 :利用Windows打印系统远程协议(MS-RPRN)中的一种旧的但是默认启用的方法,在该方法中,域用户可以使用MS-RPRN RpcRemoteFindFirstPrinterChangeNotification(Ex)方法强制任何运行了Spooler服务的计算机以通过Kerberos或NTLM对攻击者选择的目标进行身份验证。配合非约束性委派攻击,简直爆炸,可以主动拿到其他用户的TGT。-

而且splooer服务是默认运行的。(图源WIN7)

使其他主机强行与自己发生身份验证的脚本:需要自己编译一下https://github.com/leechristensen/SpoolSample.git

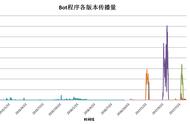

在此之前需要开启监听来自其他主机的TGT,这里用的是rubeus

Rubeus.exe monitor /interval:1 /filteruser:xx

然后使用SpoolSample.exe XX win7,让指定机器访问WIN7进行身份验证

然后获得TGT,下班。

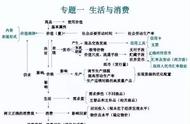

约束性委派的攻击约束性委派的大致攻击流程是: (利用S4U2SELF=>)如果我们获得了约束性委派机的NTLM hash或者明文密码,我们就可以以此来向KDC发送一个TGT申请,获得一个可转发的TGT。然后用这个可转发的TGT调用S4U2SELF协议,获得一个针对自己的ST1票据(其中ST1票据中的请求用户可以任意伪造).然后用这个ST1票据去向KDC请求ST2,然后用ST2去访问服务,此时我们访问的身份就是我们任意伪造的身份了.

重点是只要获得了可转发TGT,约束性委派机就可以任意伪造其他用户的ST1票据请求,太可怕了。

这个攻击的最大前提是我们得获得约束性委派账户的NTLM HASH或者明文密码,然后我们才能成功的得到可转发TGT,然后才能得到接下来的一切。

首先配置好约束性委派账户